Was ist Zero Trust Dynamic Access?

Zero Trust Dynamic Access stoppt Angriffe auf Geräte, Anwendungen und Daten und bietet legitimen Nutzer sicheren, standortunabhängigen Netzwerkzugriff.

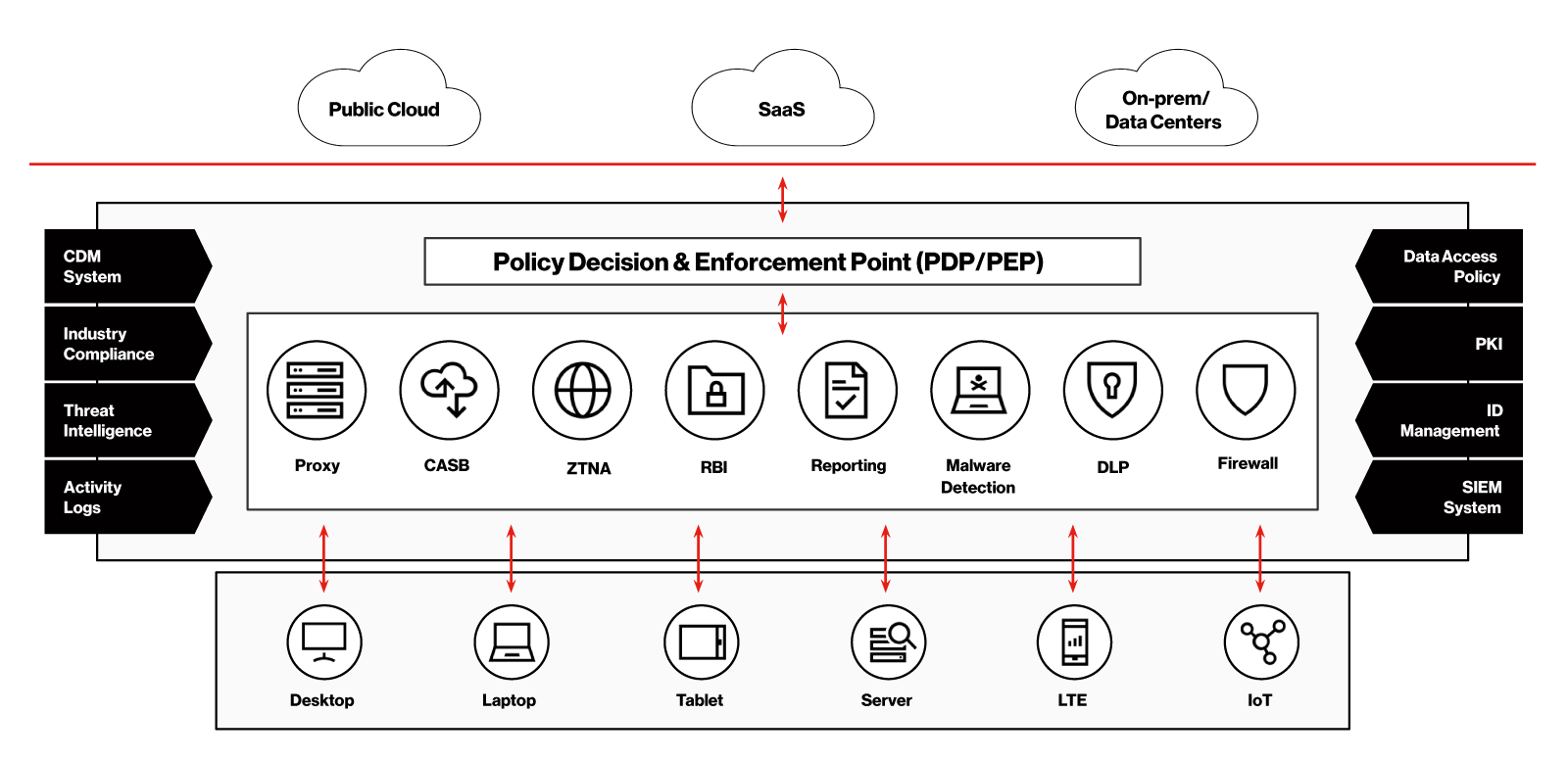

Zero Trust Dynamic Access ist eine umfassende SSE-Lösung (Security Service Edge), die auf einer innovativen verteilten Cloud-Architektur basiert. Dank der unschlagbaren Kombination aus virtuellen Cloud-Nodes und optionalen physischen Nodes deckt die Plattform sämtliche Standorte und Geräte ab – unabhängig davon, ob diese in das Netzwerk eingebunden sind und welches Betriebssystem sie nutzen.

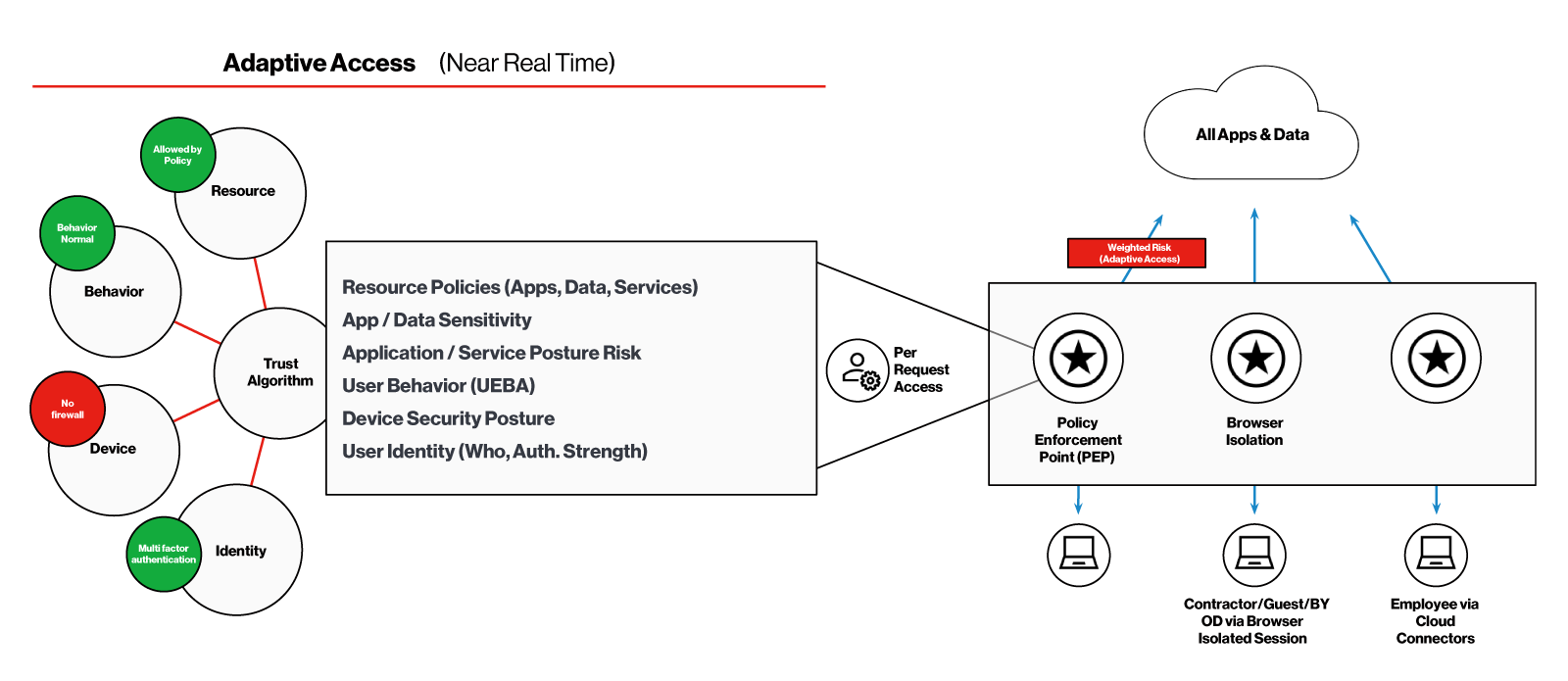

Zero Trust Dynamic Access stellt automatisch sichere Verbindungen zu legitimen, vertrauenswürdigen Ressourcen her. Grundlage hierfür ist die Prüfung und Genehmigung jeder Datenübertragung zwischen den Nutzern und den geschützten Ressourcen.

Dieser Prozess beinhaltet einen Cloud Access Security Broker (CASB), Anti-Malware-Funktionen und Data Loss Prevention-Systeme, die das Risiko unbefugter Datenzugriffe minimieren.

Außerdem entscheidet die Plattform anhand vorab festgelegter Kriterien und rollenbasierter Zugriffsrichtlinien individuell über jeden Anmeldevorgang und jede Transaktion mit sensiblen Apps. Das senkt das Cyberrisiko erheblich, da der Zugriff auf kritische Daten und Anwendungen sofort blockiert wird, wenn das betreffende Gerät mit Malware oder Ransomware infiziert ist.

Vorteile

Features

SSE-Lösung

Alle Nutzer profitieren unabhängig von ihrem jeweiligen Standort von leistungsstarker Konnektivität und Sicherheit für On-Premises-Ressourcen und Public-Cloud-Apps.

Überprüfung des gesamten Datenverkehrs

Zero Trust Dynamic Access prüft 100 % des über die Plattform übertragenen Traffics – unabhängig vom Standort.

Umsetzung relevanter Branchenstandards

Die Edge-Architektur der Plattform ist speziell für Zero Trust, das Framework 800-207 des National Institute of Standards (NIST) sowie IPv6 ausgelegt.

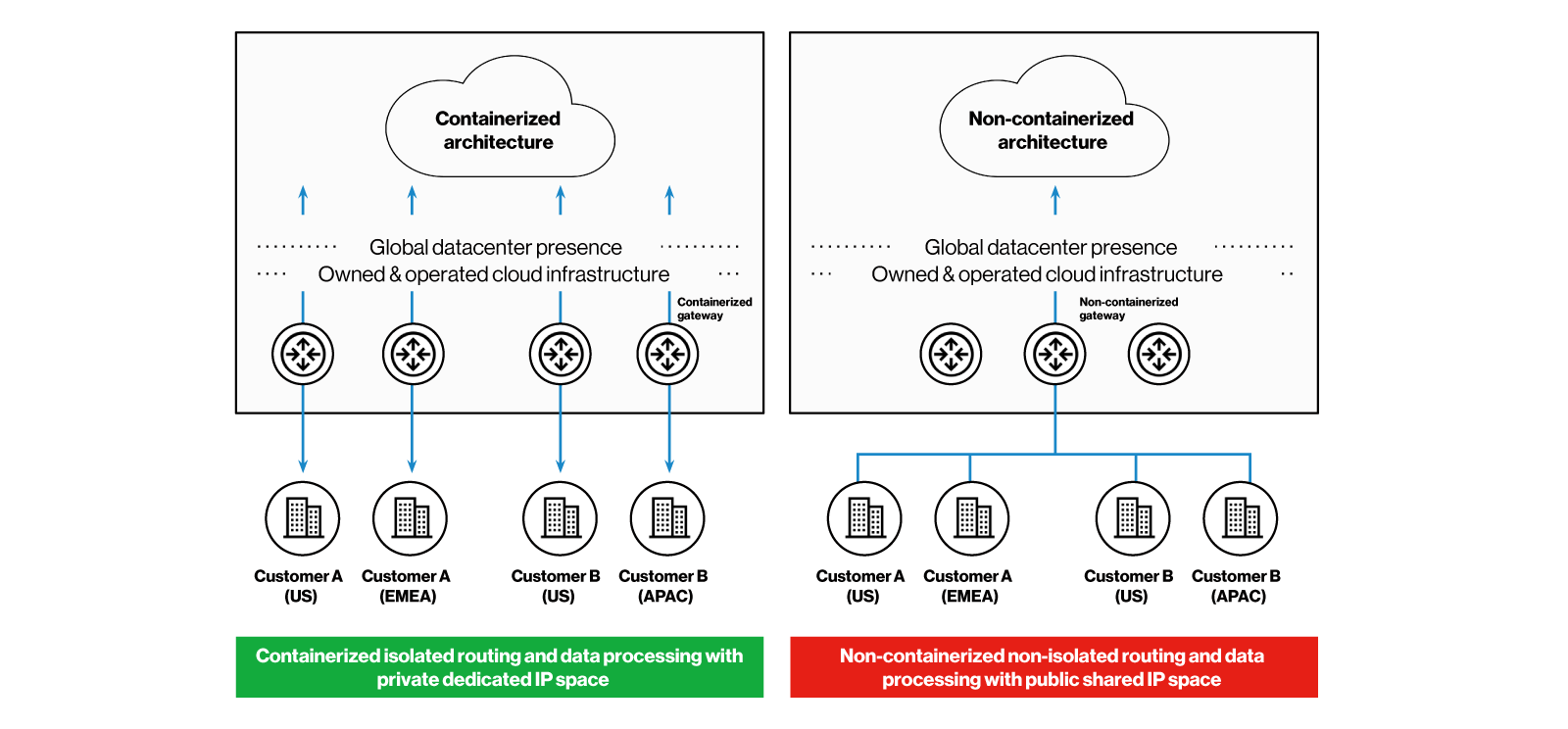

Keine geteilten Container

Unsere Container-Architektur ohne geteilte Komponenten bietet Kunden einen dedizierten IP-Adressraum sowie deutliche Verbesserungen in Sachen Leistung, Sicherheit, Compliance und unbegrenzte elastische Skalierbarkeit.

Ressourcen zu ähnlichen Themen

2025 Data Breach Investigations Report

Die Bedrohungslage ändert sich ständig. Informieren Sie sich über aktuelle Datenlecks im privaten und öffentlichen Sektor, um Ihre Infrastruktur vor Cyberangriffen zu schützen.

Moderne Cybersicherheit mit Zero Trust

Senken Sie Ihr Cyberrisiko mit einem Maßnahmenplan zum Schutz Ihrer Netzwerkressourcen mit einer Zero-Trust-Architektur. Wir zeigen Ihnen, wie Verizon den Umstieg auf Zero Trust unterstützt und welchen Beitrag Zero Trust Dynamic Access zur Umsetzung Ihrer Sicherheitsstrategie leistet. (auf Englisch)

Webinar: Moderne Cybersicherheit mit Zero Trust

Informieren Sie sich über Zero Trust, die Vorteile einer Zero-Trust-Architektur und neue Möglichkeiten zur Umsetzung des Ansatzes mithilfe von Zero Trust Dynamic Access. (auf Englisch)

Die Umsetzung von Zero Trust in IoT-Umgebungen

Hier erfahren Sie, welche Bedrohungen im Internet der Dinge (IoT) virulent sind und wie Sie sie mit Zero-Trust-Funktionen in vier Schritten bekämpfen können. (auf Englisch)

Informationsblatt zu Zero Trust Dynamic Access

Durch die Einrichtung effektiver Sicherheitsmechanismen können Sie Apps, Daten, Services und andere sensible Ressourcen vor unbefugtem Zugriff schützen.

Häufig gestellte Fragen

Zero Trust Network Access kann die Netzwerkleistung und -latenz für alle Büro- und Fernarbeiter verbessern. Zusätzlich profitieren Unternehmen von granularen Zugriffskontrollen für ihre Anwendungen und kontinuierlichen Authentifizierungsmechanismen zur Stärkung der Sicherheit. Dabei funktioniert Zero Trust Network Access ähnlich wie ein VPN, bietet jedoch ein deutlich besseres Nutzererlebnis, weil es keine Anmeldung erfordert.